Introducción

En la actualidad, según (OECD, 2019), la mayoría de las empresas tienen una presencia en línea a través de sus sitios web y aplicaciones móviles. Con el auge del comercio electrónico, cada vez más empresas confían en estos medios digitales para interactuar con sus clientes y realizar transacciones comerciales. Sin embargo, también es cierto que estos canales digitales presentan vulnerabilidades que pueden poner en riesgo la seguridad y privacidad de los datos de los clientes y la empresa en sí misma.

Se sabe que las aplicaciones pueden recopilar información confidencial a través de fuentes de entrada no estructuradas para eludir los controles de privacidad. Como resultado, los usuarios no pueden determinar el impacto en la privacidad de las aplicaciones al descargarlas e instalarlas en dispositivos móviles. (Mackenzie Lewis & Omoronyia Inah, 2020)

(Mackenzie Lewis & Omoronyia Inah, 2020) Identificar las partes sensibles a la seguridad es una parte importante de una investigación de privacidad de la aplicación. Sin embargo, hay que investigar su capacidad para detectar malware por sí solo, ya que el malware tiene una familia diferente y, por lo tanto, exhibe un comportamiento diferente al depender de entradas sensibles a la seguridad para volverse malicioso.

Creer que el tráfico cifrado es seguro en un mundo donde las empresas de comercio electrónica cada vez más del Internet es un malentendido constantemente común que no es cierto. (Lueck Marc, 2021), además el tema que enfrenta el mundo por el COVID es un acelerador para adoptar nuevas medidas que protejan las empresas del comercio electrónico. (Tam Tracy et al., 2021)

El comercio electrónico está bajo presión para brindar un mejor servicio de manera constante en medio de una dura competencia comercial. Una de las formas más populares de hacer esto es aprovechando los datos de los clientes. A pesar de sus beneficios, hacer uso de los datos de los clientes puede conducir a violaciones de la privacidad que hacen que los clientes establezcan barreras más altas para proteger su privacidad. (Mulia Rafiqa Amini et al., 2020)

Entonces el control interno es un conjunto de políticas y procedimientos que se implementan dentro de una organización para asegurar que se cumplan los objetivos y se eviten o detecten errores o fraudes. En el contexto del comercio electrónico, el control interno se utiliza para garantizar la confidencialidad, integridad y disponibilidad de los datos y sistemas de información.

Esta revisión sistemática examina las medidas de control interno utilizadas en las empresas de e-commerce para preservar la seguridad de los datos. Se discuten los diferentes enfoques y medidas utilizados en el control interno, y se proporciona una visión general de las mejores prácticas para su uso efectivo.

Dentro del marco descriptivo se propone responder las siguientes preguntas: ¿Cuáles son las diferentes medidas utilizadas en el control interno y cómo se aplican para preservar la seguridad de los datos dentro de las empresas de comercio electrónico?, ¿Cuáles son los beneficios y limitaciones de las medidas de control interno en el contexto del comercio electrónico?, de esta manera proporcionar información útil para las empresas de e-commerce sobre las medidas efectivas de control interno para proteger sus datos y activos.

Metodología

Procesos de recolección de información:

Para la presente revisión sistemática se busca toda información relacionada con el objetivo general planteado que nos permite dar un conocimiento de la relación estrecha que existe entre la auditoría y la protección de datos de los e-commerce.

Para ello, se han tomado artículos de las siguientes revistas: SCOPUS y SCIENCE DIRECT, IEE EXPLORE; de las cuales han sido seleccionadas algunos artículos que cumplan con proporcionar calidad a la investigación.

Criterio de elegibilidad:

Para la presente investigación se han tomado diferentes artículos de revistas indexadas de español e inglés y se ha excluido a todo documento que presente como título de documento el término “tesis”. Además, se han excluido documentos que no estén relacionados a los siguientes términos: “auditoría” o sinónimos, “control”, “medidas”. Así mismo se busca que las fuentes sean de los últimos 6 años.

Los documentos relacionados a política o leyes gubernamentales relacionados a la protección de datos en sus respectivos países fueron excluidos de las fuentes recolectadas, exceptuando aquellas que se enfoquen en mencionar los controles a las cuales se hace mención. Si bien muchas normativas tomadas en los controles internos siguen estas leyes, estos artículos no se enfocan con el objetivo de la investigación, siendo este un punto primordial para tomar en cuenta.

Tipo de estudio:

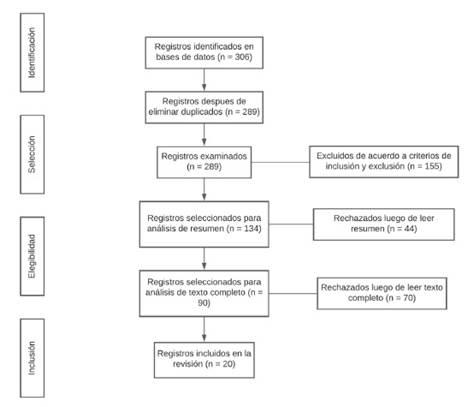

Para está revisión sistemática se hizo uso de la metodología PRISMA (Preferred Reporting Items for Systematic Reviews and Meta-Analyses), la cual nos indica hacer una pregunta para establecer el rumbo de la investigación, la pregunta planteada fue: ¿Cuáles son las diferentes medidas utilizadas en el escaneo de vulnerabilidades y cómo se aplican en las empresas de comercio electrónico?

Fundamentos de la metodología:

Para Monero y otros (2018), las revisiones sistémicas son resúmenes claros y estructurados de la información disponible orientada a responder una pregunta clínica específica. Dado que están constituidas por múltiples artículos y fuentes de información, representan el más alto nivel de evidencia dentro de la jerarquía de la evidencia. Las revisiones sistemáticas se caracterizan por tener y describir el proceso de elaboración transparente y comprensible para recolectar, seleccionar, evaluar críticamente y resumir toda la evidencia disponible con respecto a la efectividad de un tratamiento, diagnóstico, pronóstico, etc.

Teniendo en cuenta esta definición se realizaron los siguientes pasos:

1. Se identificó el título de la revisión sistemática y justificación de la revisión sistemática.

2. Se especificaron los criterios de inclusión y exclusión para la búsqueda.

3. Se describieron los resultados de los procesos de búsqueda y selección de la misma.

4. Se interpretaron los datos para dar respuesta a las preguntas anteriormente planteadas.

Proceso de búsqueda:

Para la recolección de artículos en las diferentes bases de datos se utilizaron diferentes fórmulas que aseguren una calidad óptima en los artículos seleccionados.

En “SCOPUS”:

Para la presente revista se han recolectado 14 artículos siguiendo la fórmula:

( TITLE-ABS-KEY ( “ control” ) AND TITLE-ABS-KEY ( “e-commerce” ) AND TITLE-ABS-KEY ( “data protection” ) AND NOT TITLE-ABS-KEY ( “law” ) AND NOT TITLE-ABS-KEY ( “politic*” ) ) AND ( LIMIT-TO ( DOCTYPE , “ar” ) OR LIMIT-TO ( DOCTYPE , “cp” ))

En Sciencie of Direct:

En la presente base de datos se realizó una búsqueda con aplicación de filtros, donde la fórmula principal fue: ““e-commerce”+”data protection “+” control”” y los filtros aplicados fueron: Año de publicación (2017-2022), Tipo de artículo (Artículos de revisión y artículos de investigación), Áreas de tema (Ciencias de la computación); dándonos un total de 281 artículos encontrados.

En IEEE xplore:

En esta base de datos se usó la fórmula: (“All Metadata”: e-commerce) AND (“All Metadata”: control) NOT (“All Metadata”: law*) AND (“All Metadata”:data protection), desde el año 2018 hasta el 2023 encontrándose 11 publicaciones (10 conferencias y 1 revista)

Fig.1 Diagrama de selección de los artículos tomados para la presente revisión sistemática

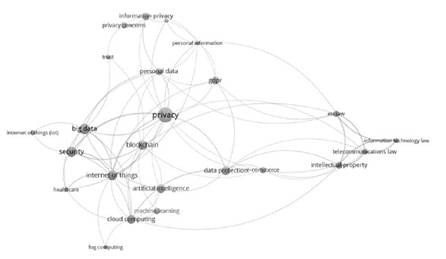

Fig.2 Mapa de coocurrencia de palabras clave de un total de 281 artículos encontrados en Science Direct

En la Fig.2 se logra observar todas las diferentes palabras clave que el software VosViewer puede recolectar de las 281 fuentes de los artículos de Science Direct, encontrándose muchos términos tecnológicos que se han tomado en cuenta en los últimos 5 años, siendo el principal nodo de todos estos la palabra “privacidad” que se extiende en 4 ramas, dejándonos en claro la relación estrecha de estos términos con los temas de privacidad de datos en las empresas de e-commerce de la actualidad.

Resultados

Luego de la recolección de todas las fuentes podemos encontrar las siguientes características de las fuentes:

Tabla 1. Tabla de autores y títulos de los artículos seleccionados:

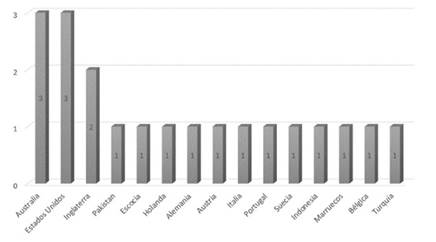

Fig.3 Distribución del número de publicaciones según cada país

Entidades del estado y empresas en la actualidad utilizan redes para una variedad de tecnologías, como el uso compartido de archivos, el acceso remoto, la protección de datos y demás tecnologías informáticas. Firewall y detección y prevención de intrusión son soluciones de seguridad más populares que se usan en conjunto (Waleed et al., 2022).

Las soluciones de ciberseguridad diseñadas para probar la respuesta a eventos debilitantes requieren un entorno de prueba seguro. (Tam Tracy et al., 2021)

De acuerdo a (Sicari Sabrina et al., 2022) refiriéndose a las bases de NoSQL que se están implementando en la actualidad en muchas empresas para mejorar su arquitectura interna en los datos que la fragmentación de bases de datos plantea muchos riesgos de seguridad debido a su naturaleza distribuida y estas están relacionadas con el almacenamiento no cifrado, la exposición no autorizada, las copias de seguridad y la inseguridad a través de la red.

Así mismo en la actualidad los dispositivos IoT tienen una vulnerabilidad a un gran número de ataques a la seguridad y la privacidad, aunque los mismos fabricantes conocen estas amenazas, desafortunadamente la seguridad en los dispositivos IoT es descuidada, en este sentido, si hablamos de una red de ciudad inteligente, esta misma, sufre numerosos problemas de seguridad y privacidad que atentan contra lo primordial que debe de proteger las empresas del sector e-commerce, los datos.(Makhdoom I. et al., 2020)

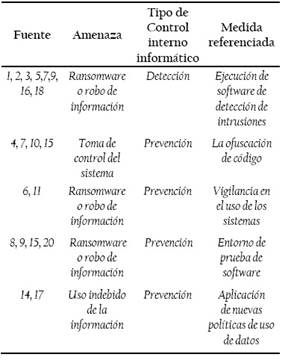

Tabla 2. Tabla de amenazas y medidas aplicadas según fuentes

Discusión

En esta revisión sistemática se analizó el uso de medidas de control interno en empresas de comercio electrónico para preservar la seguridad de los datos. Se identificaron varias medidas de control interno que son ampliamente utilizadas en la industria.

A continuación, se responderá a la pregunta de investigación planteada:

RQ1: ¿Cuáles son las diferentes medidas utilizadas en el control interno y cómo se aplican para preservar la seguridad de los datos dentro de las empresas de comercio electrónico?

Una de las medidas más comunes es la ejecucióndesoftwarededeteccióndeintrusiones. Esta medida es esencial en la protección de los datos en las empresas de comercio electrónico. Este tipo de software puede ser utilizado para monitorear la actividad en tiempo real en los sistemas y detectar cualquier actividad sospechosa que pueda indicar una posible violación de seguridad.

El software de detección de intrusiones también puede utilizar técnicas de aprendizaje automático para identificar patrones de comportamiento malicioso y predecir posibles ataques en el futuro. Además, este tipo de software puede ayudar a los equipos de seguridad de la empresa a responder rápidamente a las amenazas de seguridad y tomar medidas para minimizar el daño potencial.

Otra medida es la ofuscación de código; esta técnica es utilizada para dificultar la lectura y la comprensión del código fuente de un software por parte de personas no autorizadas, lo que puede ayudar a proteger la propiedad intelectual, evitar la ingeniería inversa y dificultar el análisis de vulnerabilidades por parte de posibles atacantes.

Existen varias técnicas de ofuscación de código, desde simples reemplazos de nombres de variables hasta técnicas más avanzadas como la transformación de código a través de algoritmos matemáticos. En general, la idea es hacer que el código fuente sea lo más difícil posible de leer y entender sin afectar su funcionalidad.

Otra medida es la vigilancia en el uso de los sistemas. Esto puede incluir el monitoreo de las transacciones de los clientes, el monitoreo del tráfico de red y el análisis de registros de eventos.

Al monitorear la actividad en los sistemas, las empresas pueden detectar patrones sospechosos o inusuales que puedan indicar una posible amenaza de seguridad, como un intento de acceso no autorizado o una actividad de phishing. Una vez que se detecta la actividad sospechosa, la empresa puede tomar medidas para mitigar cualquier posible riesgo, como bloquear el acceso de la fuente sospechosa o notificar a los equipos de seguridad para que investiguen más a fondo.

Además, la vigilancia en el uso de los sistemas también puede ayudar a identificar cualquier comportamiento inusual por parte de los empleados, lo que puede indicar un problema de seguridad interno. Al monitorear la actividad de los empleados en los sistemas de la empresa, las empresas pueden detectar comportamientos sospechosos, como la descarga de grandes cantidades de datos o el acceso a áreas del sistema que no están relacionadas con su trabajo. Estas señales pueden ser indicativas de una posible violación de seguridad por parte de un empleado y la empresa puede tomar medidas para investigar y remediar la situación.

Otra medida es los entornos de prueba de software, estos son un componente esencial en el ciclo de vida del desarrollo de software en el comercio electrónico. Estos entornos proporcionan un ambiente controlado donde se pueden probar las aplicaciones y sistemas antes de su implementación en producción. En los entornos de prueba, se pueden simular diferentes escenarios y situaciones que permiten identificar problemas y riesgos de seguridad antes de que el software se lance al mercado. Por ejemplo, se pueden realizar pruebas de penetración para evaluar la capacidad de la aplicación para resistir ataques externos, así como pruebas de vulnerabilidad para identificar posibles vulnerabilidades en el sistema.

Además, los entornos de prueba también son útiles para la identificación de problemas de calidad del software, lo que incluye errores de programación y fallos de seguridad. Los equipos de desarrollo pueden usar los resultados de estas pruebas para corregir los problemas identificados antes de que la aplicación sea lanzada al público.

Por último, se encontró que la aplicación de políticas de uso de datos es una parte crucial de la gestión de la seguridad de los datos en el comercio electrónico. Estas políticas deben especificar claramente cómo se recopilan, utilizan y protegen los datos del cliente. También deben especificar quién tiene acceso a estos datos y cómo se pueden utilizar.

Además, las políticas de uso de datos deben ser actualizadas regularmente para asegurarse de que se adapten a los cambios en el negocio y en el entorno de seguridad. Esto puede incluir cambios en las regulaciones de privacidad de datos, nuevas amenazas de seguridad o cambios en la forma en que se utilizan los datos.

Es importante que estas políticas se comuniquen claramente a todos los empleados y se implementen de manera efectiva. Esto puede incluir la formación de los empleados sobre las políticas y la realización de auditorías regulares para garantizar el cumplimiento.

En general, estas medidas de control interno son esenciales para garantizar la seguridad y privacidad de los datos en el comercio electrónico.

Las empresas de comercio electrónico deben implementar medidas de control interno efectivas y actualizarse regularmente para mitigar los riesgos de seguridad y garantizar una experiencia segura y confiable para sus clientes. RQ2: ¿Cuáles son los beneficios y limitaciones de las medidas de control interno en el contexto del comercio electrónico?

En cuanto a los beneficios, las medidas de control interno pueden ayudar a proteger la información confidencial, reducir el riesgo de fraude y mejorar la calidad del servicio ofrecido por la empresa de comercio electrónico.

Además, la implementación de medidas de control interno también puede ayudar a las empresas de comercio electrónico a cumplir con los requisitos legales y regulatorios, lo que puede ser especialmente importante en el contexto de la privacidad de datos y la protección del consumidor.

Sin embargo, es importante tener en cuenta que también existen limitaciones en la implementación de medidas de control interno en el contexto del comercio electrónico. Por ejemplo, la aplicación de medidas de control interno puede requerir una inversión significativa en recursos, como tecnología y personal capacitado en seguridad informática.

Además, algunas medidas de control interno pueden afectar negativamente la experiencia del usuario, como la introducción de controles de seguridad adicionales que puedan ralentizar el proceso de compra. También puede haber limitaciones en la capacidad de las medidas de control interno para proteger contra amenazas emergentes y sofisticadas, como los ataques de hackers más avanzados.

En resumen, la implementación de medidas de control interno puede brindar numerosos beneficios a las empresas de comercio electrónico en términos de protección de datos y cumplimiento normativo, pero también pueden tener algunas limitaciones, incluyendo costos y posibles impactos negativos en la experiencia del usuario. Es importante que las empresas de comercio electrónico consideren cuidadosamente las medidas de control interno que implementan y evalúen regularmente su efectividad y eficiencia.

Conclusiones

Podemos concluir que es importante tener en cuenta una variedad de enfoques para garantizar la seguridad de los datos y la protección de la privacidad del cliente.

La ejecución de software de detección de intrusiones, la ofuscación de código, la vigilancia en el uso de los sistemas, el entorno de prueba de software y la aplicación de nuevas políticas de uso de datos son algunas de las medidas de control interno más comunes utilizadas en el comercio electrónico. Cada una de estas medidas aborda diferentes aspectos de la seguridad de los datos y puede ser efectiva cuando se implementa correctamente.

Es importante destacar que la seguridad en el comercio electrónico es un tema crítico que requiere atención constante. Los avances en tecnología y la evolución de las amenazas de seguridad hacen que la implementación de medidas de control interno sea cada vez más compleja y es necesario estar al día con las últimas tendencias y mejores prácticas.

Es importante destacar que el control interno no solo es importante para el comercio electrónico, sino también para el “digital commerce” en general. El “digital commerce” puede incluir una amplia gama de actividades comerciales, como el marketing digital, la publicidad en línea y la venta de productos digitales. Todas estas actividades también requieren medidas adecuadas de control interno para garantizar la seguridad de los datos y la privacidad de los clientes.

Por lo tanto, se invita a otros investigadores a explorar las medidas de control interno en el “digital commerce” y su importancia para garantizar la seguridad de los datos en un mundo cada vez más digital.